1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

|

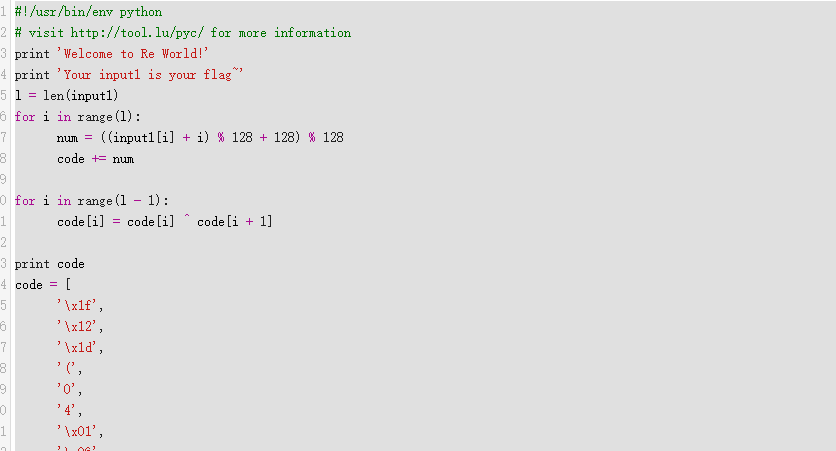

print 'Welcome to Re World!'

print 'Your input1 is your flag~'

l = len(input1) //l获得输入的长度

for i in range(l): //对每个输入进行遍历

num = ((input1[i] + i) % 128 + 128) % 128 // 有关取模,由于(a%c+b%c)%c=(a+b)%c,所以num 等价于 (input1[i] + i) % 128

code += num

for i in range(l - 1):

code[i] = code[i] ^ code[i + 1] //前值和后值通过异或赋值给前面的一位

print code

code = [

'\x1f',

'\x12',

'\x1d',

'(',

'0',

'4',

'\x01',

'\x06',

'\x14',

'4',

',',

'\x1b',

'U',

'?',

'o',

'6',

'*',

':',

'\x01',

'D',

';',

'%',

'\x13']

|