0x01 使用EP查看文件是否加壳 🔑

没有加壳,32位文件

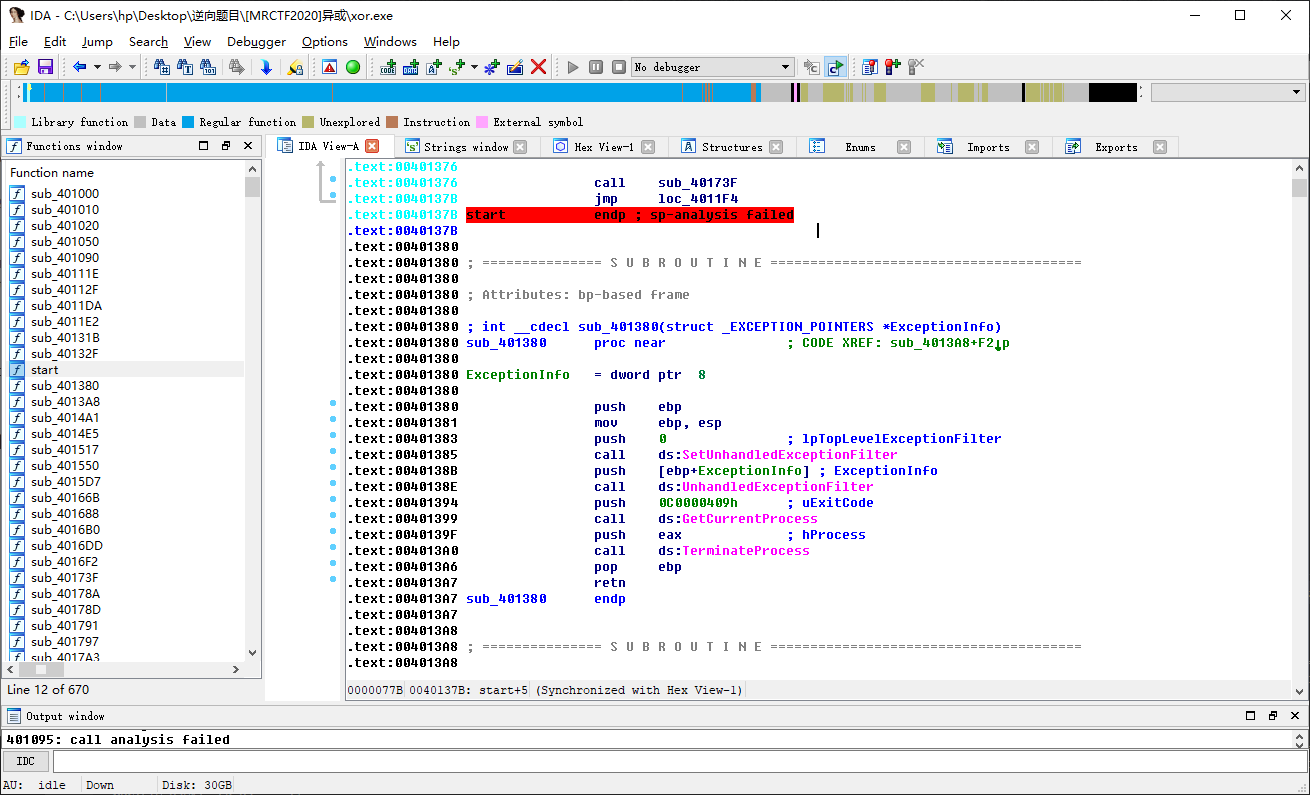

0x02 使用IDA32位打开文件 📉

Shift + F12 查找关键函数,然后F5反编译

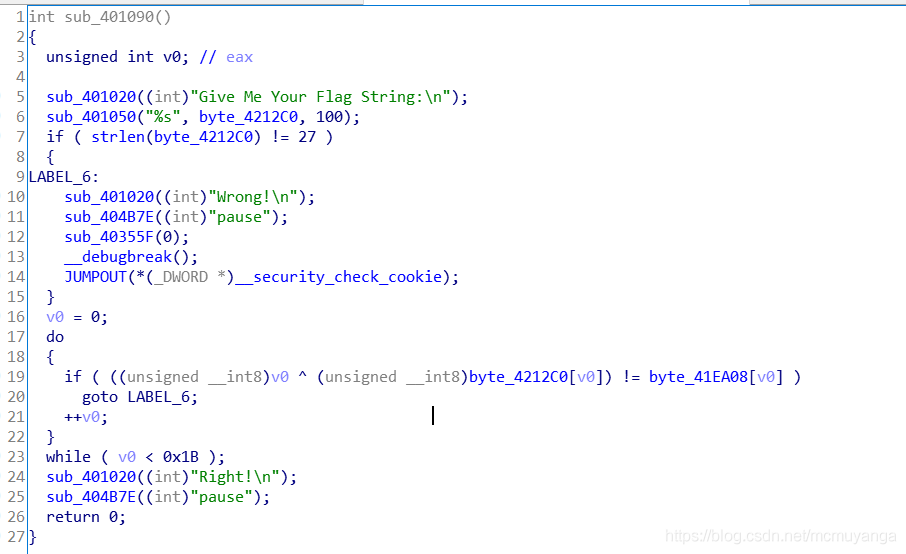

第十九行可知v0和byte_4212c0进行异或,得到byte_41EA08输出正确

直接进入byte_41EA08函数查看内容

得到异或内容

1 | a="MSAWB~FXZ:J:`tQJ\"N@ bpdd}8g" |

0x03 开始构建异或脚本 🔨

1 | a = "MSAWB~FXZ:J:`tQJ\"N@ bpdd}8g" |

1 | MRCTF{@_R3@1ly_E2_R3verse!} |